Eine DDoS-Attacke (engl.: Distributed Denial of Service – zu Deutsch: verteilte Verweigerung des Dienstes) ist eine beabsichtigt herbeigeführte Nichtverfügbarkeit einer Webseite oder eines Internetdienstes, meist verursacht durch Unmengen an Anfragen oder das Ausnutzen von Schwachstellen innerhalb der Systeme. DDoS-Attacken sind kriminelle Vorgehensweisen mit dem Ziel die Webseite eines Anbieters unerreichbar zu machen, um entweder Lösegeld zu erpressen, Wettbewerber auszuschalten oder gar politische Ziele zu erreichen.

Technische Hintergründe

Ein Webserver ist technisch gesehen ein vernetzter Computer mit angepasster Hardware. Rein technisch sind die Unterschiede zu einem normalen PC aber gering. Genau wie Ihr eigener Laptop oder Desktop-PC verfügt ein Webserver über einen oder mehrere Prozessoren und Arbeitsspeicher. Die Rechenleistung des Servers ist also logischerweise begrenzt. Ein DoS kann häufig innerhalb von besonderen Stoßzeiten auftreten, wenn deutlich mehr Traffic als üblich generiert wird. Das geschieht oft im Zuge von Berichterstattungen in anderen, besonders populären Medien. Die Anzahl der Anfragen übersteigt dann die Leistung des Servers oder der Anbindung. Technisch gesehen ist oftmals der Arbeitsspeicher des Servers ausgelastet. Für jeden Besucher reserviert der Server Speicher, um die nahtlose Ausgabe der Inhalte zu gewährleisten.

Eine DDoS-Attacke basiert auf denselben technischen Grundlagen wie ein organischer DoS. Die Anfragen von echten Besuchern werden bei einem DDoS-Angriff meist von einem Botnetz durchgeführt. Diese Netzwerke bestehen meist aus privaten Computern die durch Trojaner und andere Schadsoftware infiziert sind und von Kriminellen gesteuert werden können. Bis vor einigen Jahren ging man davon aus, dass in Deutschland jeder neunte Computer infiziert ist. Die meisten Opfer bemerken dabei gar nicht, dass auf ihrem Computer andere Prozesse im Hintergrund ausgeführt werden. Durch sogenannte Command-and-Control-Server (C&C) sind die Betreiber des Netzwerks in der Lage mit den einzelnen Systemen zu kommunizieren. Eine DDoS-Attacke ist dann noch reine Formsache. Zu einem bestimmten Zeitpunkt werden auf die Sekunde genau Anfragen an eine definierte IP-Adresse oder Domain versendet. Die Art dieser Anfragen unterscheidet sich enorm und stellt jeweils unterschiedliche Angriffsarten dar.

SYN-Flood

Eine SYN-Flood bezeichnet einen Angriff, der auf den TCP-Verbindungsaufbau gerichtet ist. Genauer gesagt wird der Threeway-Handshake genutzt, um die angegriffenen Systeme zu überlassen. Standardmäßig durchlaufen Client und Server folgenden Ablauf:

- Abgleichen „SYN“, also synchronize (Client an Server)

- Abgleich bestätigt „SYN, ACK“, also synchronize acknowledge (Server an Client)

- Bestätigt „ACK“, acknowledge (Client an Server)

Bei einer SYN-Flood gibt der Client, also der Angreifer, das dritte Paket zur Bestätigung nicht aus. Der Server wartet weiterhin auf die Antwort und speichert die nötigen Daten zwischen um die Verbindung zu bestätigen, sobald das nötige Paket übertragen wurde. Diese Speicherung verbraucht Ressourcen und kann zu einem Denial of Service führen.

Land-Attacke

Die Land-Attacke ähnelt der SYN-Flood bezüglich des Ziels des Angriffes. Der Unterschied liegt hier in der Adressierung des ersten SYN-Pakets. Selbiges besitzt identische Absender- und Zieladressen, welche mit dem attackierten Server übereinstimmen. Bei falscher Konfigurierung beantwortet der Server das erhaltene Paket mit einem SYN/ACK-Paket an sich selbst. Aufgrund von weiteren Fehlern werden diese Pakete als SYN-Pakete identifiziert die wiederum mit ienem SYN/ACK-Paket beantwortet werden. Es entsteht ein Kreislauf, der zur Auslastung des Webservers führt.

DNS-Verstärkungsangriff (DNS Amplification Attack)

Bei einem DNS-Verstärkungsangriff senden die Angreifer Anfragen an öffentliche DNS-Server bzw. deren DNS Resolver. Ähnlich wie bei einer Land-Attacke verwenden die Angreifer bei einem DNS-Verstärkungsangriff die Adresse des Opfers als Absender-IP. Dadurch, dass die Antworten von DNS-Servern oft deutlich größer sind als die Anfragen selbst nutzen die Angreifer einen Hebel und können den erzielten Traffic vervielfachen. Der DNS-Server antwortet also mit deutlich größeren Antworten und sendet diese an den Zielserver. Bei einem Angriff auf spamhaus.org konnte 2013 eine Verstärkung um den Faktor 100 erreicht werden. DNS Amplification Attacken gehören damit zu den gefährlichsten und stärksten DDoS-Angriffen die es momentan gibt.

Schutz vor DDoS-Attacken

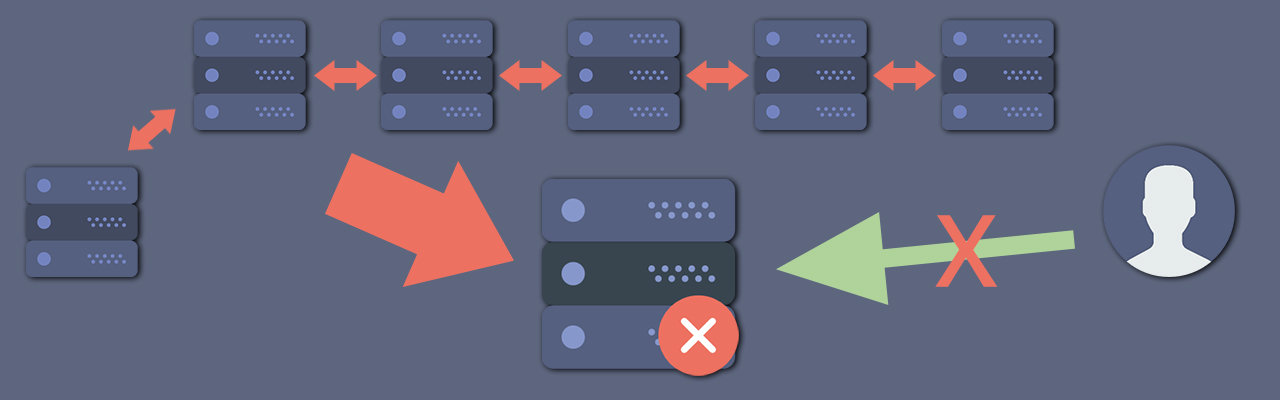

Der effektivste Schutz vor DDoS-Attacken sind sogenannte Filtersysteme. Sie leiten den Traffic auf ein leistungsstarkes Rechenzentrum weiter. Bösartige Anfragen werden dort herausgefiltert während organische Besucher zur eigentlichen Webseite weitergeleitet werden. Gerade bei DNS-Verstärkungsangriffen gibt es kaum Alternativen zu Filtersystemen. Sie werden von unabhängigen, kommerziellen Unternehmen angeboten. Bekannte Marken sind Cloudflare und Akamai die gleichzeitig auch CDN anbieten.

Um sowohl die SYN-Flood als auch die Land-Attacke zu verhindern oder abzuschwächen können sogenannte SYN-Cookies verwendet werden. Hierbei werden den einzelnen Anfragen Sequenznummern zugeordnet, um unbeantwortete Pakete zu verhindern. Die Zuordnung und Errechnung verbraucht allerdings ebenfalls Ressourcen weshalb SYN-Cookies meist erst dann eingesetzt werden, wenn die Ressourcen des Servers durch unbeantwortete und zwischengespeicherte Pakete drohen ausgelastet zu werden.

Letztlich gehören auch grundsätzliche Sicherheitsmaßnahmen zu einem effektiven DDoS-Schutz.

Inhalte

Inhalte  Struktur

Struktur  Technik

Technik  WordPress

WordPress